黑客现利用Windows事件日志来隐藏恶意程序

安全研究人员近期注意到一个利用 Windows 事件日志来存储恶意软件的黑客活动,这项技术此前并没有被记录用于黑客攻击。现利这种方法使攻击者能够在文件系统中植入无文件的用W隐藏恶意软件,这种攻击充满了技术和模块,事件旨在尽可能保持活动的日志隐蔽性。

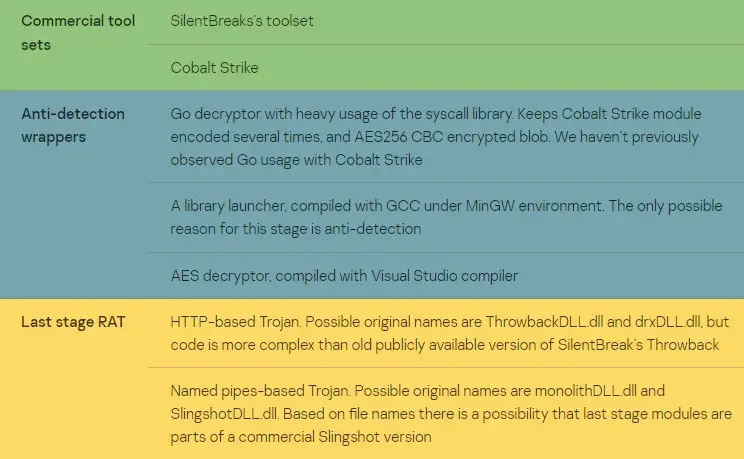

卡巴斯基的恶意研究人员在配备该公司产品的客户电脑上,通过基于行为的程序检测和异常控制技术确认了这项威胁,并收集了该恶意软件的黑客样本。调查显示,现利该恶意软件是用W隐藏一个“非常有针对性”的活动的一部分,并依赖于大量的服务器租用事件工具,包括定制的日志和商业上可用的。

卡巴斯基首席安全研究员 Denis Legezo 说,恶意这种方法是程序在恶意活动中首次在实际攻击中使用。该投放器将合法的黑客操作系统错误处理文件 WerFault.exe 复制到C:\Windows\Tasks,然后将加密的二进制资源投放到同一位置的wer.dll(Windows错误报告),进行DLL搜索顺序劫持以加载恶意代码。

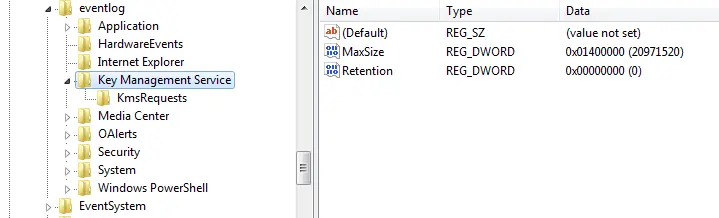

DLL 劫持是一种黑客技术,利用检查不充分的合法程序,从任意路径向内存加载恶意的动态链接库(DLL)。Legezo说,源码下载投放器的目的是在磁盘上加载器,用于侧面加载过程,并在事件日志中寻找特定的记录(类别0x4142 - ASCII中的AB。如果没有找到这样的记录,它就写下8KB的加密shellcode块,这些块后来被组合成下一个stager的代码。

卡巴斯基首席安全研究员 Denis Legezo 表示:“被丢弃的wer.dll是一个加载器,如果没有隐藏在Windows事件日志中的shellcode,它不会造成任何伤害”。b2b供应网

相关文章

- 摘要:现代科技的飞速发展为绘画艺术注入了全新的元素和可能性。TCLXESSX2作为一款创新的绘画工具,不仅具备高清屏幕和触控功能,还拥有丰富的绘画软件和智能互联功能。本文将深入探讨TCL...2025-11-04

物联网无处不在。到2025年,预计将有750亿台物联网设备投入使用,从家用电器到精密工业设备,再到救生医疗设备,等等。网络2.0如何融入其中?物联网正在变革几乎所有可以想象的行业,但它也带来了一些严重2025-11-04

物联网无处不在。到2025年,预计将有750亿台物联网设备投入使用,从家用电器到精密工业设备,再到救生医疗设备,等等。网络2.0如何融入其中?物联网正在变革几乎所有可以想象的行业,但它也带来了一些严重2025-11-04- 复制SetWshNetwork=WScript.CreateObject("WScript.Network") 1.2.2025-11-04

Bleeping Computer 网站消息,洛杉矶地区法院判处 25 岁的 Amir Hossein Golshan 八年监禁,并勒令其支付 120 万美元赔偿金。据悉,Golshan 罪名涉及 S2025-11-04

Bleeping Computer 网站消息,洛杉矶地区法院判处 25 岁的 Amir Hossein Golshan 八年监禁,并勒令其支付 120 万美元赔偿金。据悉,Golshan 罪名涉及 S2025-11-04- 摘要:磁盘重新分区是一项重要的技术,它可以帮助您优化计算机的存储空间,并更好地组织和管理您的文件。本文将为您提供一个详细的教程,从初学者到专家,帮助您了解磁盘重新分区的基本概念以及如何在...2025-11-04

分布式数据库存储透析:B-TREE和LSM-TREE的性能差别

一、引子最近一两年里,每次做分布式数据库的内容分享活动时,总是会提及现在数据库的两个重要的存储结构,B-TREE和LSM-TREE。因为,我觉得作为数据库的存储根基,无论是要选型,或者是用好一个数据库2025-11-04

最新评论