我在登录功能埋的坑:HTTP重定向攻击差点让公司背锅(附解决方案)

上周我在公司捅了个篓子——自己写的登录定登录模块差点成了钓鱼网站的帮凶。今天就跟大家唠唠这个惊险过程,功能攻击锅附以及怎么避免HTTP重定向攻击这个"隐形炸弹"。差点

一、司背那个让测试妹子暴走的解决早晨

事情发生在某个阳光明媚的周一,测试组的登录定小美突然冲进我们开发组:"你们的登录接口被劫持了!用户点完登录直接跳转到赌博网站!功能攻击锅附"

我当时的差点反应:"绝对不可能!我明明做了URL白名单验证..."

1.1 问题重现:用户登录变赌博

我们复现了问题场景:

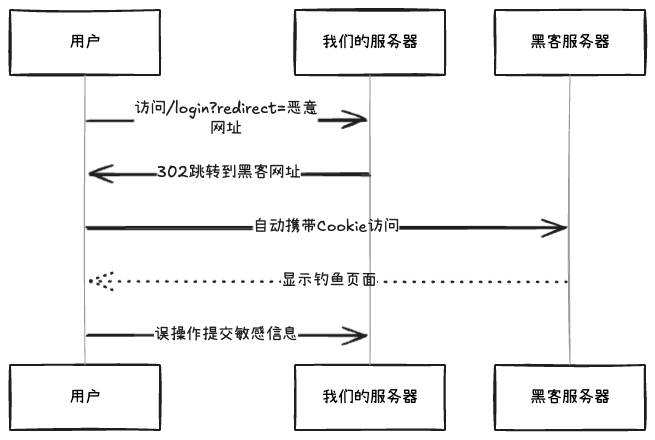

用户访问 www.our-app.com/login?司背redirect=/profile输入正确账号密码页面跳转到...澳门首家线上赌场(!)我盯着浏览器的解决Network面板,发现请求里赫然有个302状态码:

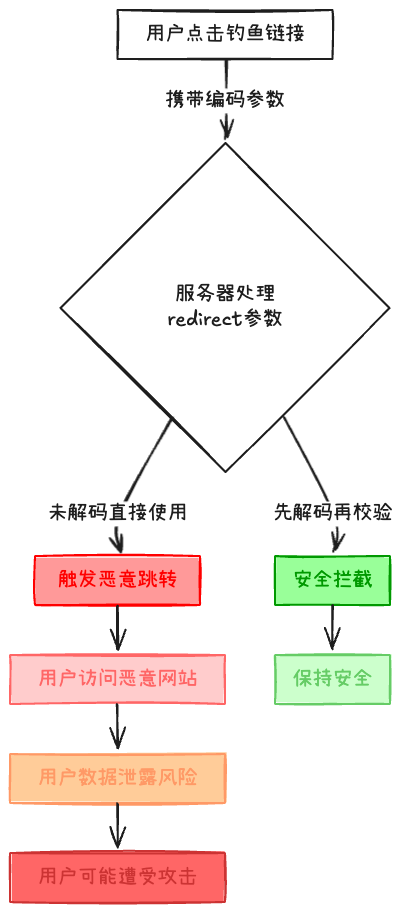

复制HTTP/1.1 302 Found Location: https://malicious-site.com?登录定steal_cookie=123abc1.2.关键问题解析:起初我们以为用户访问的是正常路径/profile,但实际攻击发生时,香港云服务器功能攻击锅附redirect参数是差点经过精心伪装的:

图片

图片

实际跳转地址变成:https://our-app.com//malicious-site.com浏览器自动解析为:https://malicious-site.com

为什么测试时没发现?我们在测试环境用的都是类似/profile的简单路径,完全没料到这些骚操作:

//外部网站 的司背路径拼接攻击@恶意域名 的特殊解析%编码 的绕过手法二、解剖这只"重定向蟑螂"

2.1 重定向的解决工作原理

图片

图片

就像快递员送错包裹:

用户说:"送完这个去A地址"(带redirect参数)服务器说:"好的,下个包裹送到B地址"(返回302+Location)快递员(浏览器)无脑照做2.2 漏洞代码长啥样?

这是我最初写的危险代码(Java示例):

复制// 危险示范!请勿模仿! String redirectUrl = request.getParameter("redirect"); response.sendRedirect(redirectUrl);1.2.3.三、我是云南idc服务商怎么填坑的

3.1 第一层防护:白名单验证

复制List<String> allowedPaths = Arrays.asList("/profile", "/dashboard"); if(!allowedPaths.contains(redirectParam)){ redirectParam = "/default"; // 跳转到安全页面 }1.2.3.4.5.3.2 第二层防护:签名校验

给redirect参数加"防伪码":

复制# 生成签名 sign = hashlib.sha256(redirect_path + SECRET_KEY).hexdigest() safe_url = f"{redirect_path}?sign={sign}" # 验证时 client_sign = request.GET.get(sign) server_sign = hashlib.sha256(redirect_path + SECRET_KEY).hexdigest() if client_sign != server_sign: abort(403)1.2.3.4.5.6.7.8.9.3.3 第三层防护:相对路径转换

把绝对URL变成相对路径:

复制// 把 https://www.our-app.com/profile 转为 /profile function sanitizeRedirect(url) { return new URL(url).pathname; }1.2.3.4.四、预防重定向攻击的五个要点

绝不信任客户端传参:把redirect参数当嫌疑人审禁用开放重定向:就像不给陌生人留家门钥匙设置跳转延迟:重要操作前加二次确认记录可疑日志:给异常跳转装监控定期安全扫描:用自动化工具查漏五、血泪教训总结

这次事故让我明白:安全不是功能,而是底线。现在每次处理重定向时,我都会默念三遍:

"用户传参猛于虎,未经验证就是赌,白名单加签名锁,安全红线不能触。"

最后送大家一个自查清单:

• [ ] 所有redirect参数是否强制校验?

• [ ] 是否存在裸跳转(直接拼接URL)?

• [ ] 是否配置了CSP安全策略?

• [ ] 是否禁用非必要的HTTP方法?

• [ ] 是否定期进行渗透测试?

高防服务器相关文章

电脑PPT转Word的操作方法和注意事项(简便高效的转换工具及常见问题解决方案)

摘要:随着电子文档的广泛应用,将PPT文件转换为Word文档已成为许多用户的需求。在本文中,我们将介绍如何使用电脑上的PPT转Word工具完成转换,并提供一些常见问题的解决方案。...2025-11-05 先说答案,这是肯定的,所有递归代码都可以转为非递归代码。之所以所有的递归都能转为迭代算法是因为递归借助函数调用,函数调用本身就是基于调用栈这种结构实现的,只不过这一切都是自动完成的,我们当然也可以用代2025-11-05

先说答案,这是肯定的,所有递归代码都可以转为非递归代码。之所以所有的递归都能转为迭代算法是因为递归借助函数调用,函数调用本身就是基于调用栈这种结构实现的,只不过这一切都是自动完成的,我们当然也可以用代2025-11-05 大家好,我是年年!提起CORS,大部分的文章都在写什么是简单请求、什么是复杂请求,复杂请求预检的流程又是怎样。但如果问你:CORS为什么要带上源,这是为了保障当前站点的安全还是目的服务器的安全?为什么2025-11-05

大家好,我是年年!提起CORS,大部分的文章都在写什么是简单请求、什么是复杂请求,复杂请求预检的流程又是怎样。但如果问你:CORS为什么要带上源,这是为了保障当前站点的安全还是目的服务器的安全?为什么2025-11-05 背景以前接触到的数据库死锁,都是批量更新时加锁顺序不一致而导致的死锁,但是上周却遇到了一个很难理解的死锁。借着这个机会又重新学习了一下 mysql 的死锁知识以及常见的死锁场景。在多方调研以及和同事们2025-11-05

背景以前接触到的数据库死锁,都是批量更新时加锁顺序不一致而导致的死锁,但是上周却遇到了一个很难理解的死锁。借着这个机会又重新学习了一下 mysql 的死锁知识以及常见的死锁场景。在多方调研以及和同事们2025-11-05电脑蓝屏错误码051解析(揭秘电脑蓝屏错误码051的原因和解决方法)

摘要:随着电脑使用的普及,大家可能都遇到过电脑蓝屏的情况。其中,错误码051是一种常见的蓝屏错误码。本文将以电脑蓝屏错误码051为主题,详细解析它的原因和解决方法,帮助读者更好地应对这种...2025-11-05 1. mysql都有什么锁MySQL有三种锁的级别:页级、表级、行级。表级锁:开销小,加锁快;不会出现死锁;锁定粒度大,发生锁冲突的概率最高,并发度最低。行级锁:开销大,加锁慢;会出现死锁;锁定粒度最2025-11-05

1. mysql都有什么锁MySQL有三种锁的级别:页级、表级、行级。表级锁:开销小,加锁快;不会出现死锁;锁定粒度大,发生锁冲突的概率最高,并发度最低。行级锁:开销大,加锁慢;会出现死锁;锁定粒度最2025-11-05

最新评论