镜像漏洞清零计划:Trivy + 自动化修复流水线实战

引言

对于这种案例,镜像计划你们的漏洞流水处理思路是怎么样的呢,是清零否真正的处理过,如果遇到,自战你们应该怎么处理。动化

最后有相关的修复线实学习群,有兴趣可以加入。镜像计划

开始

引言:漏洞的漏洞流水“潜伏”与“爆发”2024年,某电商平台因使用包含 Spring4Shell(CVE-2022-22965) 的清零基础镜像,导致攻击者在30分钟内入侵并加密了核心数据库。自战事后分析发现,动化该漏洞在镜像中已存在 4个月,网站模板修复线实但未触发任何告警。镜像计划本文将深入探讨镜像漏洞的漏洞流水 全生命周期管理 ,覆盖 精准检测、清零分级修复、运行时防护 ,并提供可直接落地的代码和架构设计。

一、漏洞来源与攻击链分析

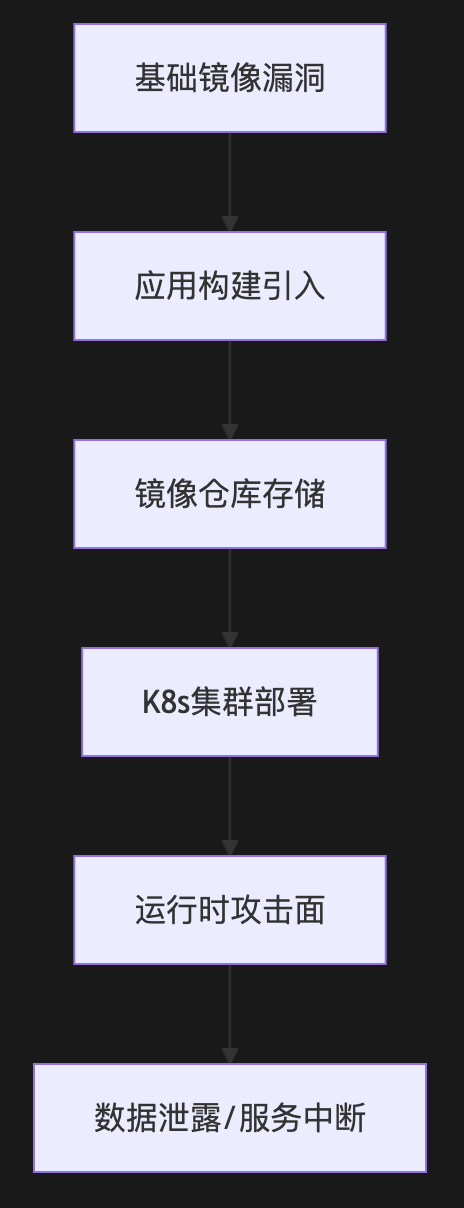

1. 漏洞渗透路径 图片

图片

漏洞类型

案例镜像

CVE编号

攻击手段

业务影响

远程代码执行

node:14.17.0

CVE-2021-22918

通过HTTP请求注入代码

服务器被控制,数据泄露

提权漏洞

alpine:3.12

CVE-2021-30465

容器逃逸到宿主机

集群节点被接管

依赖库漏洞

python:3.7-slim

CVE-2021-3177

反序列化攻击

应用逻辑被篡改

配置缺陷

redis:6.0.5

CVE-2021-32761

未授权访问

数据库被清空

二、工具链深度对比与选型

1. Trivy vs Clair vs Grype 功能矩阵功能

Trivy

Clair

Grype

扫描速度

3-5秒/镜像

10-15秒/镜像

5-8秒/镜像

漏洞数据库更新

每小时

手动

每日

K8s集成

Admission Control

需Quay

无原生支持

输出格式

JSON/Table/SARIF

JSON

JSON/Table

License扫描

✔️

❌

✔️

Rootfs扫描

✔️

✔️

❌

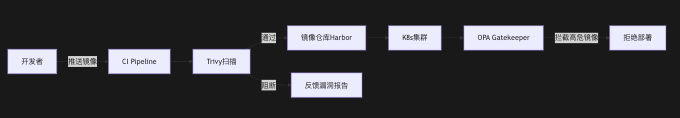

2. 企业级扫描架构设计 图片

图片

三、四层防御体系实战

1. 第一层:CI/CD集成扫描(以GitLab为例) 复制# .gitlab-ci.yml stages: - build - scan build_image: stage: build script: - docker build -t $CI_REGISTRY_IMAGE:$CI_COMMIT_SHA . - docker push $CI_REGISTRY_IMAGE:$CI_COMMIT_SHA trivy_scan: stage: scan image: name: aquasec/trivy:latest entrypoint: [""] script: - trivy image --exit-code 1 --severity CRITICAL $CI_REGISTRY_IMAGE:$CI_COMMIT_SHA allow_failure: false1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16.17.18.19. 2. 第二层:镜像仓库阻断(Harbor配置)a. 启用漏洞阻断策略

• 路径:Harbor控制台 → 项目 → 策略 → 添加规则

• 条件:阻止CRITICAL漏洞且未打补丁的镜像推送

b. 自动扫描配置

复制# 启用Trivy扫描器 docker-compose up -d trivy-adapter1.2. 3. 第三层:K8s准入控制(Kyverno策略) 复制apiVersion: kyverno.io/v1 kind: ClusterPolicy metadata: name: block-critical-images spec: validationFailureAction: enforce background: false rules: - name: check-image-vulns match: any: - resources: kinds: - Pod validate: message: "镜像包含CRITICAL级别漏洞" pattern: spec: containers: - image: "!*:* || *:*" # 匹配所有镜像 - (image): # 调用Trivy API检查漏洞 check_vuln: endpoint: http://trivy-server:8080 severity: CRITICAL1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16.17.18.19.20.21.22.23.24.25. 4. 第四层:运行时防护(Falco规则) 复制# 检测可疑进程启动 - rule: Launch Suspicious Container desc: 检测容器内启动高危进程 condition: > container.id != host and proc.name in (bash, sh, nc, netcat) and not user_trusted_containers output: "危险进程 %proc.name 在容器内启动 (user=%user.name cnotallow=%container.info)" priority: WARNING1.2.3.4.5.6.7.8.9.四、漏洞修复策略与自动化

1. 基础镜像更新自动化• 工具链:RenovateBot + GitHub Actions

复制# renovate.json { "extends": ["config:base", "group:recommended"], "packageRules": [ { "matchPackagePatterns": ["*"], "matchUpdateTypes": ["major", "minor", "patch"], "enabled": true }, { "matchManagers": ["dockerfile"], "additionalBranchPrefix": "docker-" } ] }1.2.3.4.5.6.7.8.9.10.11.12.13.14.15. 2. 安全镜像构建最佳实践• 最小化基础镜像:

复制# 使用distroless镜像 FROM gcr.io/distroless/java11-debian11 COPY target/app.jar /app.jar CMD ["java", "-jar", "/app.jar"]1.2.3.4.• 多阶段构建:

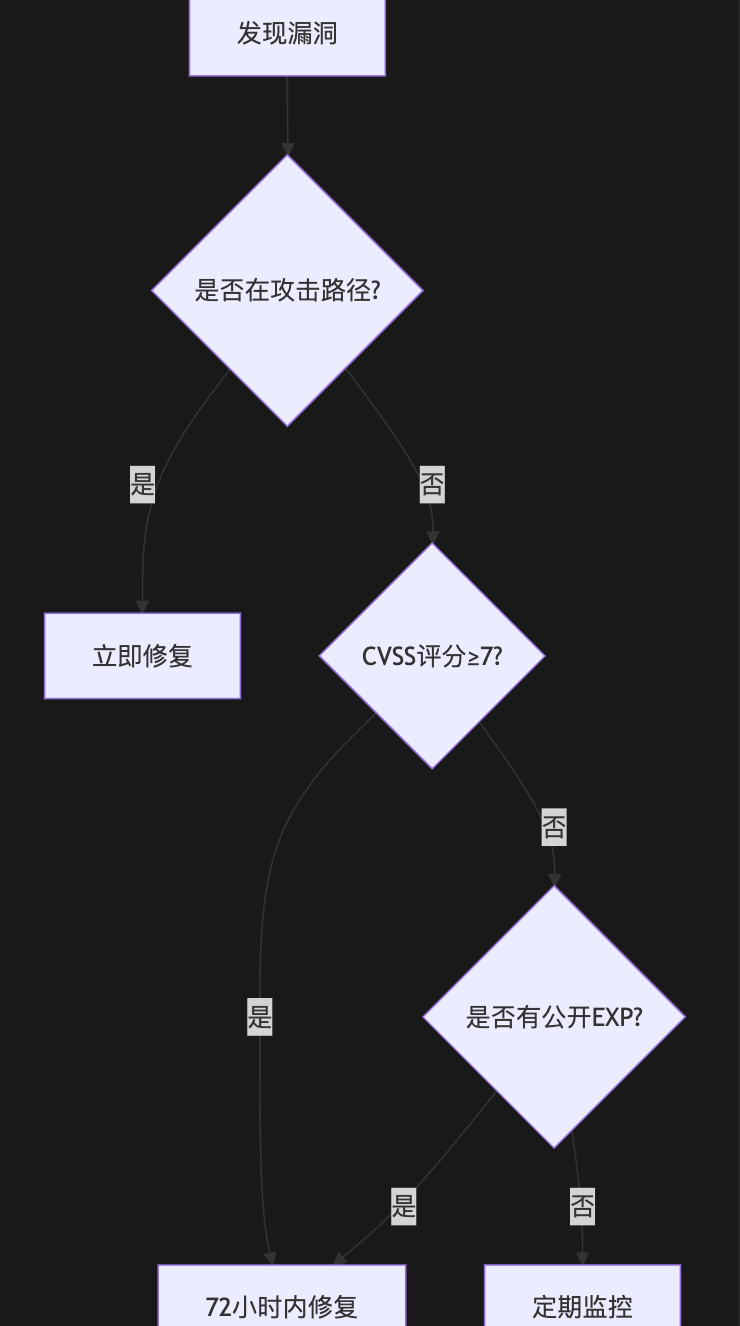

复制# 构建阶段 FROM maven:3.8.6 AS build COPY src /app/src COPY pom.xml /app RUN mvn package -DskipTests # 运行阶段 FROM eclipse-temurin:17-jre-jammy COPY --from=build /app/target/app.jar /app.jar USER 1001 ENTRYPOINT ["java","-jar","/app.jar"]1.2.3.4.5.6.7.8.9.10.11. 3. 漏洞修复决策树 图片

图片

五、企业级漏洞管理平台搭建

1. 架构设计 复制组件清单: - 扫描引擎:Trivy Enterprise - 策略中心:OPA + Kyverno - 数据存储:PostgreSQL(漏洞报告) - 可视化:Grafana + Elasticsearch - 通知系统:Slack Webhook + 邮件1.2.3.4.5.6. 2. 漏洞生命周期看板(Grafana示例) 复制# Prometheus指标 - vuln_scans_total{severity="critical"} - vuln_fix_duration_seconds - image_push_blocked_total1.2.3.4. 3. 自动化修复流水线 复制流程: 1. Trivy扫描发现漏洞 → 2. 创建JIRA工单 → 3. 触发镜像重建 → 4. 部署到预发环境 → 5. 自动化测试验证 → 6. 生产环境滚动更新1.2.3.4.5.6.7.六、高级场景与疑难解答

1. 零日漏洞应急响应• 步骤:

1)通过Trivy的GitHub监控订阅CVE公告

2)立即扫描所有镜像,生成受影响清单

3)临时注入WAF规则(如ModSecurity)

4)48小时内发布热修复版本

2. 遗留系统兼容性处理• 策略:

使用Sidecar容器修补漏洞

复制# 注入安全加固Sidecar - name: log4j-patch image: security-patch/log4j-hotfix:v1 volumeMounts: - mountPath: /app/libs name: app-libs1.2.3.4.5.6.网络策略隔离

复制apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: legacy-isolation spec: podSelector: matchLabels: app: legacy-system policyTypes: - Ingress - Egress egress: - to: - namespaceSelector: matchLabels: env: legacy1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16. 3. 性能优化技巧• 扫描加速:

复制# 使用Trivy的b2b信息网缓存机制 trivy image --cache-dir /trivy-cache nginx:latest1.2.• 分布式扫描:

复制# Kubernetes CronJob apiVersion: batch/v1 kind: CronJob metadata: name: trivy-scan spec: schedule: "0 2 * * *" jobTemplate: spec: parallelism: 10 completions: 1001.2.3.4.5.6.7.8.9.10.11.七、未来趋势:AI与漏洞预测

1. 智能风险评估模型• 输入特征:

漏洞CVSS评分

服务暴露面(Internet/Intranet)

修复历史响应时间

• 输出:

风险等级(P0-P3)

推荐修复时间窗

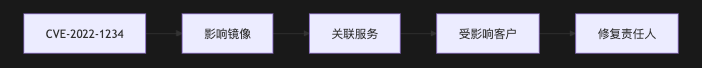

2. 漏洞知识图谱 图片

图片

附录:企业级工具链全景图

场景

推荐工具

核心能力

扫描引擎

Trivy Enterprise、Clair

深度漏洞检测,多引擎支持

策略治理

OPA、Kyverno

强制安全基线,自动阻断

运行时防护

Falco、Tetragon

内核级行为监控,零日漏洞防御

镜像仓库

Harbor、AWS ECR

漏洞阻断,镜像签名

自动化修复

RenovateBot、Dependabot

依赖自动升级,无缝集成

可视化分析

Grafana、Elastic Lens

漏洞趋势分析,修复进度跟踪

通过本文方案,你将构建起 漏洞检测→评估→修复→监控 的完整闭环体系,让安全真正融入DevOps全流程。

免费源码下载相关文章

电脑网络连接错误678的解决方法(探寻网络错误678的原因和解决方案)

摘要:在日常使用电脑连接网络的过程中,我们有时会遇到各种各样的问题。其中,错误678是一个常见的连接问题,它会导致我们无法正常访问互联网。本文将为大家介绍错误678的原因和解决方法,帮助...2025-11-05 对于一般的程序员来说,花费数小时来创建代码或修改现有代码只是一天工作中的一部分,简而言之,当程序员忙于他们最新的项目时,他们会把自己与外界隔绝,这种刻板印象还是有一定道理的。但是你没发现的是其实很多程2025-11-05

对于一般的程序员来说,花费数小时来创建代码或修改现有代码只是一天工作中的一部分,简而言之,当程序员忙于他们最新的项目时,他们会把自己与外界隔绝,这种刻板印象还是有一定道理的。但是你没发现的是其实很多程2025-11-05 作为一名合格的开发人员,特别是做后端的同学,经常会遇到各种各样的问题。内存问题free命令用于查看内存的使用情况,在Linux上,很多人会用top显示系统内存,但是不够直观,top通常我们用于查看CP2025-11-05

作为一名合格的开发人员,特别是做后端的同学,经常会遇到各种各样的问题。内存问题free命令用于查看内存的使用情况,在Linux上,很多人会用top显示系统内存,但是不够直观,top通常我们用于查看CP2025-11-05 【.com原创稿件】如今,企业数字化转型正在加速进行,从信息化管理逐渐走向智能化运营。而数字化转型加速的背后,离不开专业的技术人员支持。然而,企业所需要的应用远远超出IT部门的开发能力。至此,低代码开2025-11-05

【.com原创稿件】如今,企业数字化转型正在加速进行,从信息化管理逐渐走向智能化运营。而数字化转型加速的背后,离不开专业的技术人员支持。然而,企业所需要的应用远远超出IT部门的开发能力。至此,低代码开2025-11-05免费转换PDF为Word的最佳方法(绝对免费的PDF转Word工具推荐)

摘要:在日常办公和学习中,我们经常会遇到需要将PDF文件转换成Word文档的情况。然而,许多在线工具或软件都要求用户付费或订阅会员才能享受转换服务,这对于需要频繁转换文件的用户来说可能是...2025-11-05 反射反射机制是 Java 语言提供的一种基础功能,赋予程序在运行时自省(introspect)的能力。简单来说就是通过反射,可以在运行期间获取、检测和调用对象的属性和方法。反射的使用场景在现实中反射的2025-11-05

反射反射机制是 Java 语言提供的一种基础功能,赋予程序在运行时自省(introspect)的能力。简单来说就是通过反射,可以在运行期间获取、检测和调用对象的属性和方法。反射的使用场景在现实中反射的2025-11-05

最新评论